Dans un environnement Microsoft 365, l’image de profil est bien plus qu’un simple avatar. Elle représente la première impression qu’un collègue, un client ou un partenaire obtient lorsqu’il interagit avec vous dans Teams, Outlook ou SharePoint.

Or, lorsque chacun peut changer librement sa photo, l’uniformité disparaît. Les images se désynchronisent, la qualité varie, et l’identité visuelle de l’organisation se dilue.

C’est pourquoi plusieurs entreprises choisissent aujourd’hui de normaliser les images de profil, un geste technique simple, mais essentiel pour renforcer la cohérence, la sécurité et la gouvernance de leur environnement Microsoft 365.

Pourquoi verrouiller les photos de profil ?

La principale raison est la cohérence visuelle. Lorsqu’un administrateur définit une photo officielle (souvent conforme à la charte graphique ou aux standards RH), il s’assure que chaque utilisateur est représenté de manière uniforme sur l’ensemble de la suite Microsoft 365.

Si les utilisateurs peuvent modifier eux-mêmes leurs images, cette uniformité devient impossible à maintenir : certains enverront des portraits recadrés, d’autres des logos ou même des dessins.

Sur le plan technique, laisser la modification ouverte entraîne aussi des incohérences entre applications. Les photos peuvent prendre jusqu’à 48 à 72 heures pour se synchroniser entre Exchange, Teams et SharePoint, voire échouer complètement dans certains cas. Enfin, pour des raisons de sécurité et de conformité, certaines organisations choisissent d’empêcher toute modification côté utilisateur afin d’éviter qu’un compte compromis ne puisse altérer les informations visuelles liées à l’identité.

Configurer la stratégie via Outlook sur le Web (OWA)

Microsoft Exchange permet de gérer ce comportement directement via la stratégie de boîte aux lettres Outlook sur le Web (OwaMailboxPolicy).

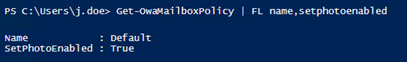

Pour identifier les stratégies existantes et voir si la modification d’image est autorisée :

Get-OwaMailboxPolicy | FL Name, SetPhotoEnabledLa commande renvoie toutes les politiques configurées, ainsi que l’état du paramètre SetPhotoEnabled.

Pour empêcher tous les utilisateurs de modifier leurs photos de profil :

Set-OwaMailboxPolicy OwaMailboxPolicy-Default -SetPhotoEnabled $falseCette modification s’applique généralement dans un délai d’environ 60 minutes.

Si vous souhaitez cibler uniquement un groupe spécifique (par exemple le service marketing), il faut créer une nouvelle politique :

New-OwaMailboxPolicy "Empêcher la modification des photos" | Set-OwaMailboxPolicy -SetPhotoEnabled $falsePuis l’appliquer à un utilisateur ou à un groupe :

Set-CASMailbox -Identity j.doe@example.com -OwaMailboxPolicy "Empêcher la modification des photos"Pour plusieurs utilisateurs à la fois, un simple script PowerShell en boucle suffit :

$members = (Get-UnifiedGroupLinks "Marketing" -LinkType members).UserPrincipalName

Foreach ($member in $members) {

Set-CASMailbox -Identity $member -OwaMailboxPolicy "Empêcher la modification des photos"

}Enfin, vérifiez la bonne application de la politique :

Get-CASMailbox | FL Name, OwaMailboxPolicyRestreindre la modification via SharePoint Online

Les utilisateurs peuvent aussi tenter de changer leur photo à partir de SharePoint Online.

Pour bloquer cette option :

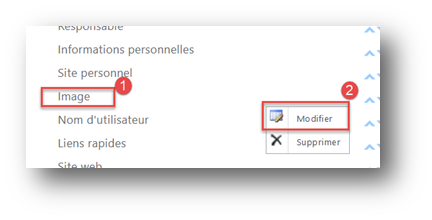

- Accédez au Centre d’administration SharePoint.

- Sous Profils utilisateur, cliquez sur Gérer les propriétés utilisateur.

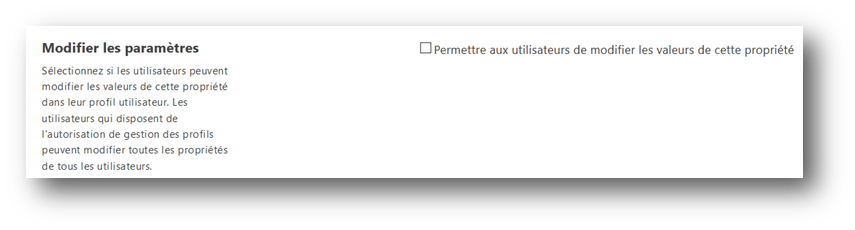

- Recherchez la propriété Image, cliquez sur Modifier.

- Décochez la case Permettre aux utilisateurs de modifier les valeurs de cette propriété.

- Enregistrez.

Dès lors, aucun utilisateur ne pourra remplacer sa photo dans SharePoint.

Notez qu’à ce jour, cette restriction s’applique globalement : il n’existe pas encore de méthode native pour cibler des sous-ensembles d’utilisateurs.

Contrôler les permissions PowerShell et Graph

Par défaut, les rôles MyContactInformation et MyBaseOptions donnent accès aux cmdlets Set-UserPhoto et Remove-UserPhoto.

Ces rôles sont inclus dans la stratégie d’attribution de rôle par défaut, ce qui signifie que tout utilisateur peut modifier sa photo via PowerShell s’il en a les droits d’exécution.

Pour sécuriser cet aspect, la meilleure pratique consiste à créer une Client Access Rule afin de bloquer l’accès à PowerShell pour tous, sauf les administrateurs :

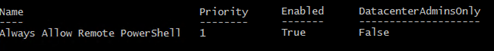

New-ClientAccessRule -Name "Always Allow Remote PowerShell" -Action Allow -AnyOfProtocols RemotePowerShell -Priority 1

La première règle s’assure que l’administrateur ne perdra pas l’accès PowerShell à distance.

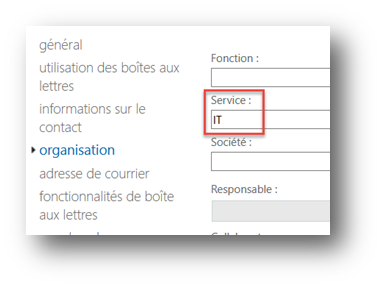

New-ClientAccessRule -Name "Allow Access to EAC only for IT" -Action DenyAccess -AnyOfProtocols ExchangeAdminCenter -UserRecipientFilter {Department -ne 'IT'} -Priority 2

La seconde bloque l’accès au centre d’administration Exchange pour tous les utilisateurs qui ne font pas partie du département « IT ».

Nouvelle approche : Microsoft Graph PowerShell SDK

Depuis 2024, Microsoft encourage l’utilisation du module Microsoft.Graph pour la gestion des paramètres d’identité.

Cette approche permet d’aller plus loin, en définissant explicitement qui peut modifier les photos et via quelle source (cloud, on-premises, etc.) :

Install-Module Microsoft.Graph -Force

Connect-MgGraph -Scopes "PeopleSettings.ReadWrite.All"

$Uri = "https://graph.microsoft.com/beta/admin/people/photoUpdateSettings"

$Body = @{

source = "cloud"

allowedRoles = @("62e90394-69f5-4237-9190-012177145e10") # Global Administrator

}

Invoke-MgGraphRequest -Uri $Uri -Method Patch -Body ($Body | ConvertTo-Json)Ce script configure la mise à jour des photos pour qu’elle ne soit autorisée qu’aux administrateurs globaux, tout en bloquant les utilisateurs standard.

Option complémentaire : bloquer les URL d’accès direct

Les utilisateurs peuvent aussi accéder directement aux liens :

Pour une sécurité maximale, il est possible de bloquer cet URL via le pare-feu ou un proxy d’entreprise.

C’est une mesure additionnelle, utile surtout dans les environnements où les politiques PowerShell ne peuvent pas être appliquées à tous les postes.

Bonnes pratiques de gouvernance

- Communication : expliquez la démarche aux employés. Une politique claire est mieux acceptée lorsqu’elle est comprise.

- Automatisation : stockez les photos dans Active Directory ou un dépôt central, et synchronisez-les automatiquement vers Microsoft 365.

- Révision périodique : mettez à jour les photos tous les deux ou trois ans pour maintenir leur pertinence.

- Exceptions encadrées : créez des politiques spécifiques pour certains rôles (cadres, ambassadeurs, profils publics).

Empêcher les utilisateurs de modifier leur photo de profil n’est pas une question de contrôle, mais de cohérence et de sécurité.

Grâce à quelques cmdlets PowerShell et à une configuration claire dans Microsoft Graph et SharePoint, il est possible de centraliser la gestion des images tout en renforçant l’identité visuelle de l’organisation.

Ce n’est pas un simple paramètre technique : c’est une mesure de gouvernance qui soutient l’image professionnelle et la fiabilité de votre environnement numérique.