Entra ID 2025 : pourquoi la gestion unifiée des méthodes d’authentification change (vraiment) la donne

En 2025, la sécurité d’accès n’est plus seulement une histoire de “mettre du MFA partout”. Microsoft fait converger la gestion des méthodes d’authentification dans Entra ID : l’endroit où l’on décide qui a droit à quoi (FIDO2, Authenticator, TAP, etc.) devient unique, et les anciens réglages éparpillés entre les politiques historiques MFA et SSPR passent au second plan. Ce n’est pas une tendance ; c’est un jalon produit : à partir du 30 septembre 2025, on ne pourra plus gérer les méthodes dans les anciennes politiques — elles sont officiellement en voie de retrait, avec une invitation claire à basculer vers la Authentication Methods policy.

Le contexte : simplifier pour mieux maîtriser

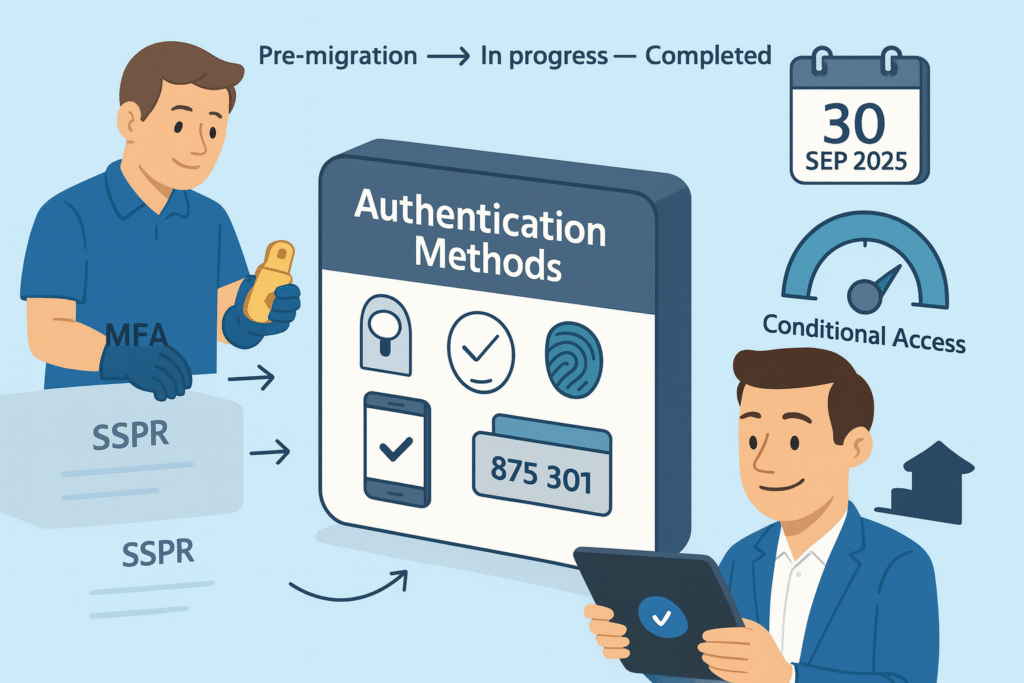

Depuis des années, les organisations ont empilé des réglages : MFA activé ici, SSPR là, quelques exceptions au milieu… Résultat : une expérience utilisateur inégale, des opérations plus lourdes et un risque de configuration “schizophrène”. La gestion unifiée répond à ce problème : un seul panneau de contrôle pour autoriser les méthodes, avec ciblage par groupes et gouvernance cohérente entre authentification et réinitialisation de mot de passe. Les options de migration intégrées au portail rendent d’ailleurs ce passage très lisible — pré‑migration, migration en cours, migration terminée — et c’est ce dernier état qui coupe le cordon avec l’héritage : dès que vous déclarez la migration “terminée”, les anciens réglages ne sont plus pris en compte.

Ce que ça change concrètement pour une DSI

L’enjeu principal n’est pas “quel bouton activer”, mais qui, avec quelle méthode, et dans quel parcours. Les politiques d’Accès conditionnel restent le levier qui dit quand on exige du MFA (ou un niveau de force particulier) ; la Authentication Methods policy dit comment un utilisateur peut satisfaire cette exigence, en lui autorisant une ou plusieurs méthodes. Cette séparation des rôles clarifie enfin le dialogue : le contrôle d’accès fixe l’ambition (MFA, passwordless, phishing‑resistant), la gestion unifiée garantit qu’une méthode conforme est réellement disponible pour chaque population.

Dans la pratique, cela pousse à des parcours plus modernes : passkeys FIDO2 pour l’usage quotidien, Windows Hello for Business là où c’est pertinent, et Temporary Access Pass (TAP) pour l’onboarding ou la récupération sans retomber sur le mot de passe. TAP joue le rôle de sésame temporaire : un code à durée de vie courte qui permet de se connecter et enregistrer ses méthodes même si l’utilisateur a perdu son téléphone ou sa clé, le tout piloté… dans la politique unifiée.

Si vous ne faites rien

Ne pas migrer, c’est accepter une zone grise opérationnelle. D’un côté, vos politiques historiques continuent de fonctionner jusqu’à la date butoir ; de l’autre, les méthodes modernes et la gouvernance fine vivent ailleurs. Le jour où l’héritage est désactivé, tout ce qui n’aura pas été consolidé bascule de force vers le nouveau modèle — sans garantie que chaque utilisateur dispose d’une méthode autorisée compatible avec vos politiques d’accès. C’est précisément ce que Microsoft indique : après le 30/09/2025, la gestion des méthodes dans l’héritage n’est plus possible, et la recommandation officielle est de migrer avant l’échéance.

Comment réussir la bascule sans heurts

La transition réussie commence rarement par la technologie ; elle démarre par l’expérience. On cartographie qui utilise quoi aujourd’hui (push Authenticator, SMS, tokens), on définit les personas (collaborateur, VIP, admin, invité), puis on aligne la force d’authentification attendue : MFA standard pour le large public, phishing‑resistant pour les usages sensibles (administration, applications critiques). Ce cadrage se fait côté Accès conditionnel via les Authentication strengths intégrées (MFA, Passwordless MFA, Phishing‑resistant). En miroir, on autorise dans la politique unifiée les méthodes correspondantes, en prévoyant TAP comme voie d’embarquement/récupération.

La mise en œuvre peut être progressive sans dégrader la sécurité : on garde Microsoft Authenticator ouvert pendant le déploiement des passkeys FIDO2, on équipe d’abord un groupe pilote, et on généralise une fois les irritants levés (terminaux partagés, parcs iOS/Android hétérogènes, parité d’expérience pour les invités B2B). Le wizard de migration disponible dans le portail vous accompagne pour auditer vos réglages existants et les consolider automatiquement dans la politique unifiée ; c’est la voie rapide pour sortir de la dette technique sans casse.

L’horizon : du “faire du MFA” à “résister au phishing”

Ce que cette évolution rend possible, c’est un changement d’ambition. Tant que l’on poursuivait “du MFA partout”, on acceptait implicitement des méthodes vulnérables aux attaques en Adversary‑in‑the‑Middle (OTP, SMS, prompt bombing). Le modèle 2025 privilégie ce qui interagit avec la surface d’authentification — FIDO2 ou Windows Hello —, pour offrir une expérience à la fois plus rapide et nettement plus robuste. Les Authentication strengths formalisent cette exigence et simplifient son application sélective : on relève le niveau là où l’exposition est la plus forte, sans faire payer le même coût d’usage à tout le monde.

En bref

La gestion unifiée des méthodes n’est pas un relooking ; c’est un changement de structure qui met fin aux configurations dispersées. Elle clarifie les responsabilités (Accès conditionnel = exigence, Méthodes = capacité), elle généralise l’onboarding sans mot de passe via TAP, et elle ouvre la voie à un passwordless réellement industrialisable. N’attendez pas le dernier trimestre : plus vous migrez tôt, plus la bascule vers des parcours phishing‑resistant sera simple — et plus vos équipes seront à l’aise le jour où l’héritage ne comptera plus.