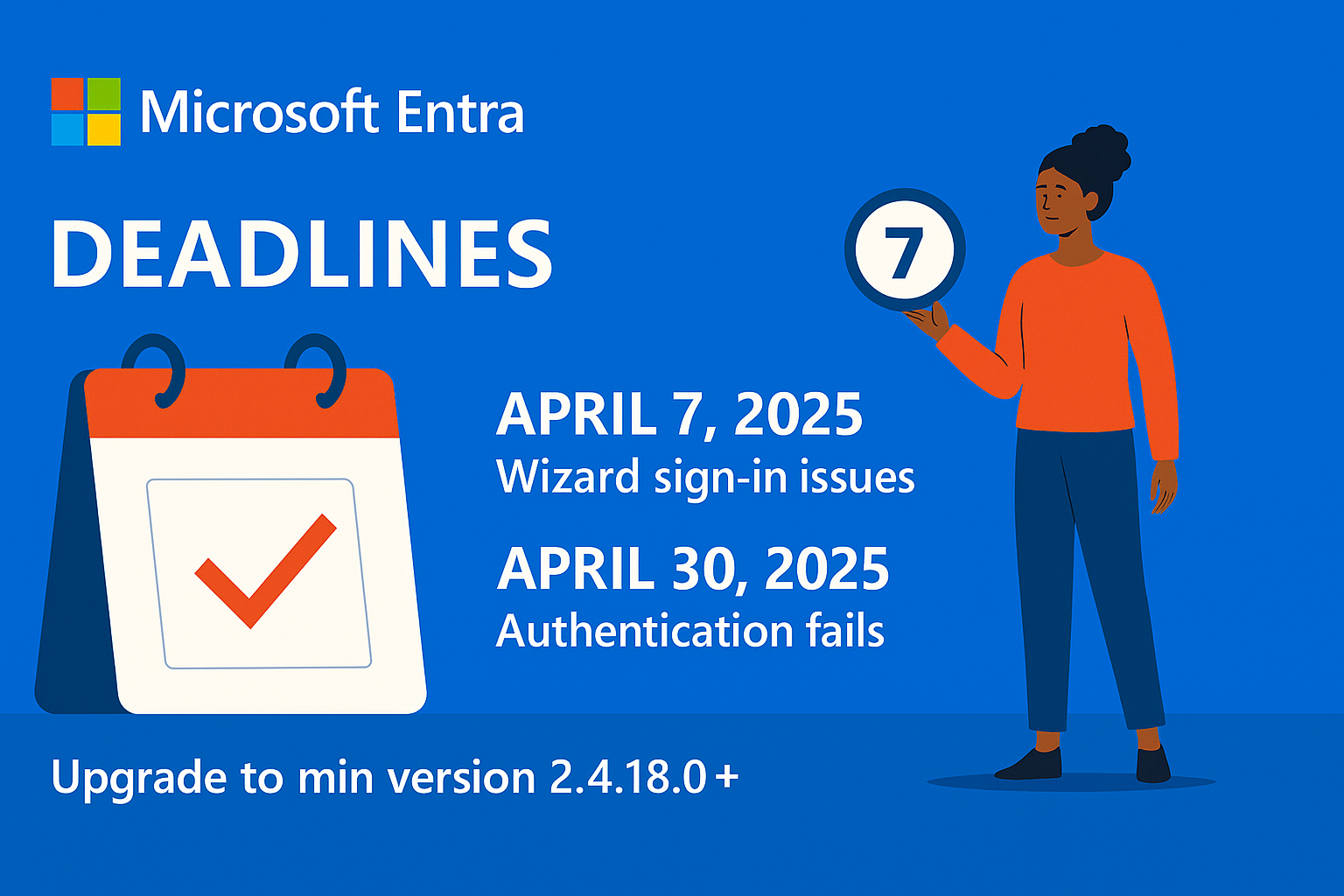

Les équipes Entra ne laissent plus de marge : si votre serveur tourne toujours sous une version antérieure à 2.4.18.0 (ou 2.4.21.0 dans les clouds non commerciaux), il faudra impérativement mettre à jour avant le 30 avril 2025. Deux jalons ont été posés :

- 7 avril 2025 – le programme d’installation (

wizard) ne pourra plus configurer les scénarios ADFS ou PingFederate ; - 30 avril 2025 – toute authentification effectuée par le wizard contre Microsoft Entra échouera : plus de rafraîchissement de schéma, plus de bascule en mode staging, plus de changement de méthode d’authentification.

Pourquoi ce durcissement ?

- Retraite de MSOnline PowerShell. Le wizard s’appuyait encore sur ce module. Microsoft coupe la prise pour de bon et force le passage aux APIs Graph.

- Sécurisation du back-end. Depuis la version 2.4.18.0, le moteur intègre des appels plus stricts et prépare le terrain à l’authentification « moderne » par application.

- Nettoyage fonctionnel. Les assistants ADFS / PingFederate « ancienne génération » disparaissent ; côté cloud, on recentre le support sur les versions capables d’envoyer des jetons courts et signés.

Ce qui casse si vous restez sur une vieille version

- L’interface de configuration devient inutilisable : pas de login possible, donc aucune modification via le wizard.

- Les nouvelles installations échouent (impossible de terminer l’assistant).

- Les évolutions d’authentification (passage PHS ↔ PTA, activation staging, write-back, etc.) sont bloquées.

Important : le service de synchronisation continue malgré tout à répliquer les objets vers Entra ID. Vous ne perdez « que » la possibilité de gérer ou dépanner la solution par l’UI tant que la mise à niveau n’est pas faite.

Les versions minimales à viser

- Clouds commerciaux : 2.4.18.0 ou plus récent.

- Clouds non commerciaux : 2.4.21.0 ou plus récent.

- Si vous en profitez pour sauter directement à 2.5.3.0, vous bénéficiez en prime de l’authentification par certificat et du Health Agent 4.5.2520.0.

Pré-requis techniques rapides

- Windows Server 2016 ou supérieur.

- .NET 4.7.2 minimum.

- TLS 1.2 activé (protocoles plus anciens désactivés).

Comment s’y prendre sans interruption ?

- Sauvegardez la configuration (AADConnect Config Documenter ou snapshot de VM).

- Désactivez momentanément le scheduler :

Set-ADSyncScheduler -SyncCycleEnabled:$false - Téléchargez la dernière version depuis le portail Entra (Identity ► Hybrid Management ► Connect Sync ► Manage) et lancez l’upgrade sur place.

- Relancez la synchro et surveillez Microsoft Entra Connect Health.

☑️ Vous préférez l’autoupgrade ? Activez-le et assurez-vous de remplir tous les pré-requis (.NET, TLS, espace disque).

Et si on passait carrément à Microsoft Entra Cloud Sync ?

Pour les environnements qui n’ont pas (ou plus) besoin de fonctionnalités avancées telles que le write-back de mot de passe, Cloud Sync offre :

- un agent léger et scalable ;

- toute la configuration dans le portail ;

- des mises à jour invisibles, gérées par Microsoft.

L’outil d’évaluation officiel : https://aka.ms/EvaluateSyncOptions.

En résumé

- 7 avril 2025 : le wizard perd la gestion ADFS / PingFederate.

- 30 avril 2025 : toute authentification via le wizard tombe en panne.

- Solution : mettez-vous au moins en 2.4.18.0 / 2.4.21.0 dès maintenant (ou sautez sur 2.5.3.0 pour modern auth).

- Sync service continue, mais vous perdez la main sur la configuration tant que vous n’avez pas mis à jour.

Planifiez l’opération avant que ces dates ne se transforment en panne programmée !