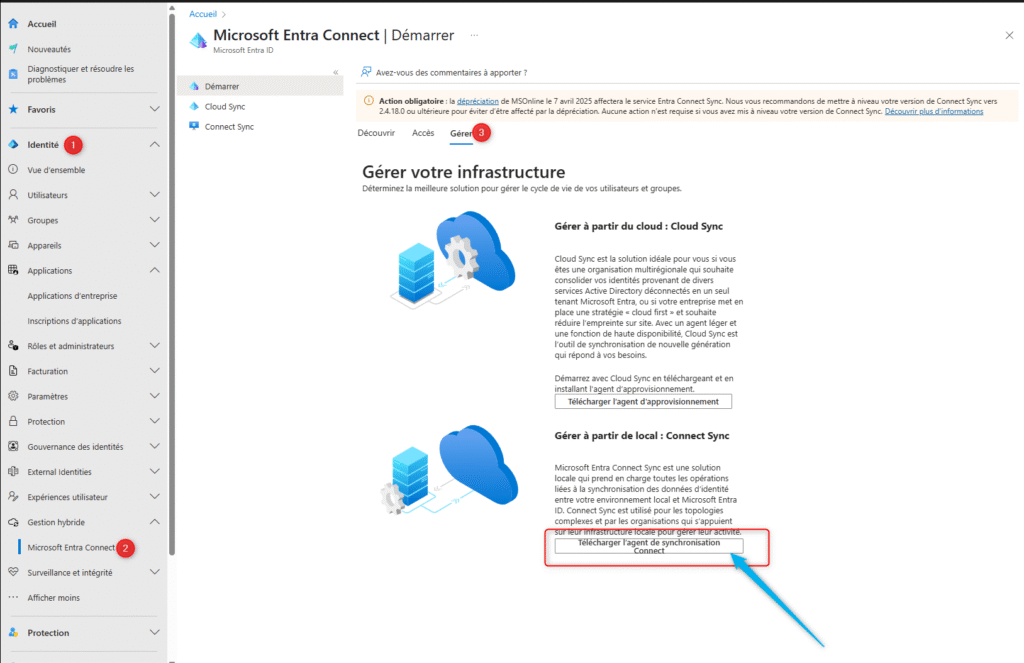

Microsoft vient de publier la version 2.5.3.0 de Microsoft Entra Connect Sync (ex-Azure AD Connect). Disponible depuis le 27 mai 2025 exclusivement dans le centre d’administration Entra ( Identity ► Hybrid Management ► Microsoft Entra Connect ► Connect Sync ► Manage ), cette mouture n’est plus proposée sur le Download Center classique ; c’est le premier signe qu’il s’agit d’un virage stratégique plutôt qu’un simple patch.

Ce qui change vraiment

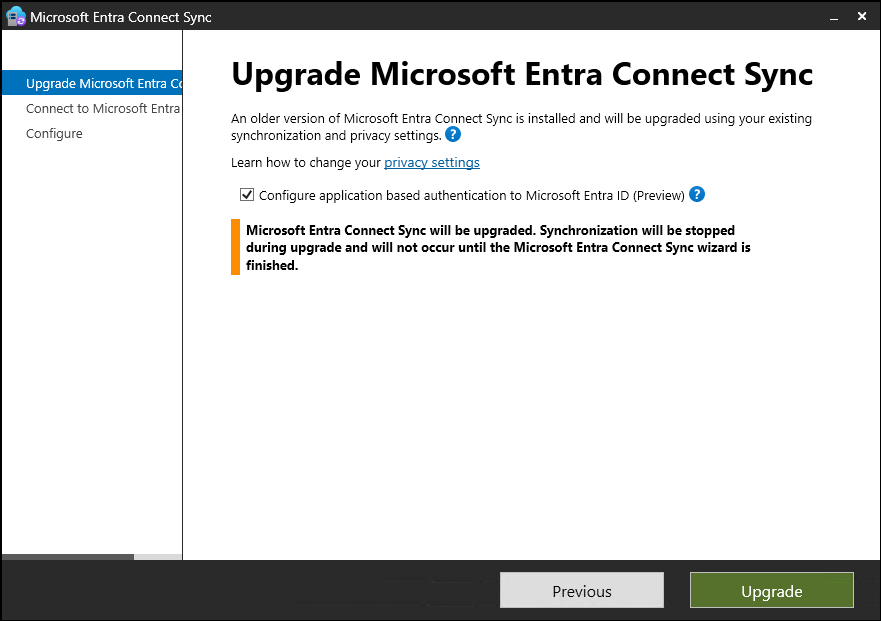

1. Authentification moderne (Public Preview)

La nouveauté phare est le passage d’un compte cloud à mot de passe (DSA) vers une identité d’application signée par certificat. Concrètement :

- le connecteur obtient un token OAuth 2.0 au lieu d’envoyer un mot de passe,

- la clé tourne toute seule si vous laissez Entra gérer la rotation,

- le mode « Bring Your Own Certificate / Application » reste possible pour les environnements très contrôlés.

2. Health Agent 4.5.2520.0 intégré

Cette version embarque le dernier agent de santé : métriques plus fines sur les deltas, meilleure détection des problèmes SQL et du backlog de cycles.

3. Durcissement PowerShell

Lorsque SSPR est activé, certaines cmdlets (activation du mode staging, gestion SSPR) exigent désormais le rôle Hybrid Identity Administrator, histoire de ne pas laisser n’importe quel opérateur toucher à la prod.

4. Nouveaux prérequis de téléchargement

Toutes les versions futures sortiront uniquement sur le portail Entra. Si vous automatisez vos mises à jour, prévoyez d’appeler l’API du portail au lieu du lien MS Download.

Avantages concrets de la mise à jour

- Surface d’attaque réduite : le mot de passe du compte de service disparaît, remplacé par un certificat non exportable.

- Alignement Zero-Trust : jetons courts, rotation automatique, journaux Graph (et non plus MSOnline).

- Pré-requis pour les fonctionnalités à venir : audit enrichi, nouveaux write-back, etc. seront réservés à l’auth App ID.

- Support étendu : selon la politique 12 mois après chaque version, la 2.4.131.0 sera hors support le 30 avril 2026 ; rester sur 2.5.3.0 vous garantit des correctifs jusque-là.

Et mon gMSA dans tout ça ?

Rassurez-vous : le gMSA continue d’exécuter le service ADSync, exactement comme aujourd’hui. La modern auth ne concerne que la connexion au cloud ; rien ne change pour le compte qui tourne localement, recommandé surtout quand la base SQL est distante.

À retenir :

- conservez votre gMSA ou VSA ;

- laissez l’assistant créer l’application et le certificat, ou fournissez les vôtres

- vérifiez simplement après mise à jour que

Get-ADSyncEntraConnectorCredentialrenvoie bien ConnectorIdentityType : Application.

Points d’attention / inconvénients

- Preview oblige : le mode application-based authentication est encore estampillé Public Preview. Testez d’abord sur un serveur de pre-prod.

- Requirements plus stricts : Windows Server 2016 +, .NET 4.7.2 +, TLS 1.2 activé.

- Scripts à ajuster : si vos automatisations manipulent le staging ou SSPR sans rôle Hybrid Identity Admin, elles lèveront une exception.

- Gestion du certificat : en BYOC(Bring Your Own Certificate), pensez à donner au gMSA le droit Read/Sign sur la clé privée (magasin LocalMachine).

Faut-il vraiment upgrader ?

- Oui, si vous voulez dormir tranquille côté sécurité et rester supporté après avril 2026.

- Oui, si vous prévoyez d’activer prochainement le write-back de téléphones, de groupes ou le provisioning cloud sync.

- Non, uniquement si votre OS est trop vieux ou si votre stratégie PKI interdit toute clé auto-gérée ; dans ce cas, préparez le BYOC mais visez quand même 2.5.3.0.

Feuille de route d’upgrade (résumée)

- Sauvegarder la config (AADConnect Config Documenter ou snapshot).

- Désactiver temporairement le scheduler (

Set-ADSyncScheduler -SyncCycleEnabled:$false). - Installer la 2.5.3.0 depuis le portail Entra (onglet Manage).

- Cocher « Configure application-based authentication ».

- Contrôler que le service tourne toujours sous le gMSA et que l’auth renvoie Application.

- Réactiver la synchro et surveiller le Health pendant 24 h.

Conclusion

La version 2.5.3.0 marque un tournant : elle n’ajoute pas simplement une option, elle retire un mot de passe privilégié du chemin critique. Passer à cette release, c’est adopter le modèle d’authentification qui sera obligatoire demain, tout en conservant vos bonnes pratiques actuelles (gMSA, staging, SQL distant). Un investissement d’une heure qui vous évitera bien des urgences le jour où votre compte DSA expirera… ou sera compromis.