Quand on parle de sécurité dans Microsoft 365, la gestion des accès privilégiés est souvent le point le plus sensible. Trop de droits, c’est risqué. Pas assez, c’est frustrant. Et c’est justement pour éviter les excès que Microsoft a créé Privileged Identity Management (PIM).

L’idée est simple : au lieu de garder des accès d’administrateur permanents, on les active seulement quand on en a besoin.

Le reste du temps, on reste un utilisateur standard, ce qui réduit considérablement la surface d’attaque.

Si tu dois exécuter une tâche nécessitant un rôle Microsoft Entra, comme administrer des groupes, modifier des utilisateurs ou gérer des licences, PIM te permet d’activer ce rôle temporairement, en toute sécurité.

La démarche est simple.

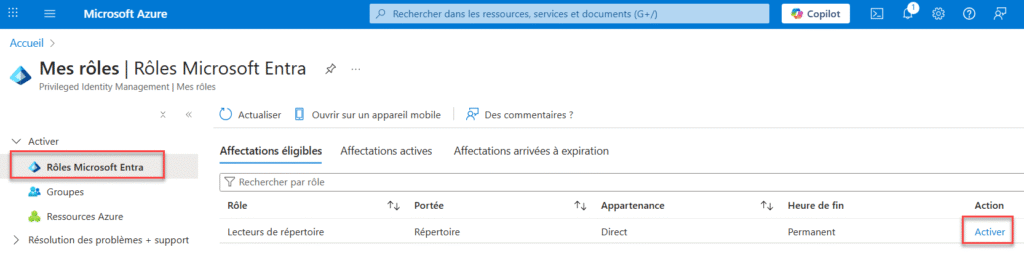

D’abord, connecte-toi au Centre d’administration Microsoft Entra (anciennement Azure AD).

Dans le menu, va dans Gouvernance des identités > Privileged Identity Management > Mes rôles.

Tu verras alors la liste des rôles Microsoft Entra auxquels tu es éligible.

C’est ton “catalogue d’accès potentiels” : les rôles que tu peux activer, mais qui ne sont pas actifs par défaut.

Repère le rôle dont tu as besoin, puis clique sur Activer.

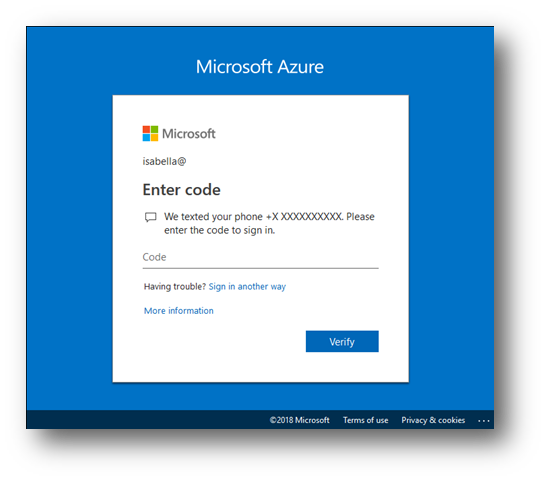

Une fenêtre s’ouvre, et selon la configuration de ton organisation, il te sera demandé de passer une vérification multifacteur, une étape essentielle qui confirme ton identité avant de t’accorder les privilèges temporaires.

Cette authentification n’est nécessaire qu’une fois par session, mais elle est obligatoire à chaque nouvelle activation.

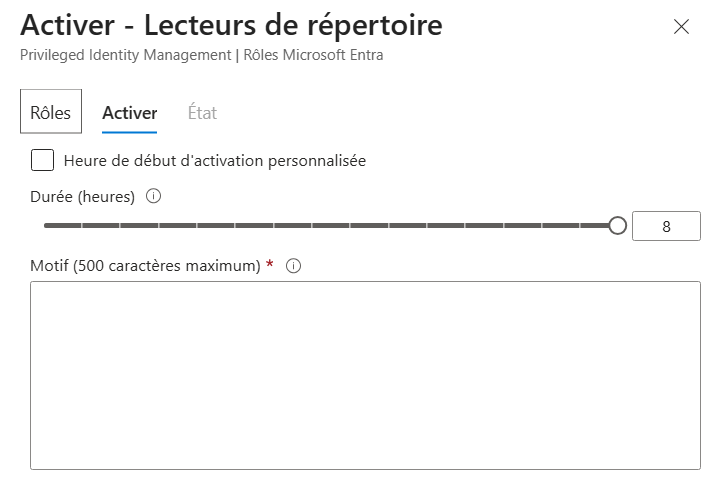

Tu peux aussi choisir une étendue d’accès réduite, ce qui est une bonne pratique.

Plutôt que de demander un accès global, limite-toi aux ressources nécessaires pour ta tâche.

PIM te permet même de planifier une heure de début personnalisée, utile si tu sais que ton intervention aura lieu plus tard dans la journée.

Dans le champ Raison, indique simplement pourquoi tu demandes l’accès : une mise à jour, une vérification, un dépannage, etc.

Puis clique sur Activer.

Le rôle sera alors actif pour une durée déterminée par ta politique d’entreprise (souvent quelques heures).

Ce mécanisme peut sembler contraignant au début, mais il représente une avancée majeure dans la sécurité des environnements cloud.

Avec PIM, les comptes à privilèges ne sont plus “ouverts en permanence” : ils deviennent dynamiques, temporaires et traçables.

Et en cas d’audit ou d’incident, l’organisation sait exactement qui a eu quel rôle et à quel moment.

C’est un bon exemple d’équilibre entre confiance et contrôle.

Les utilisateurs gardent leur autonomie, tout en respectant les meilleures pratiques de cybersécurité.

En clair, moins de privilèges par défaut, mais plus de sécurité pour tous.